Definicion de las distintas amenazas.

Virus informático: es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de dispositivo informático, sin el permiso o el conocimiento del usuario principalmente para lograr fines maliciosos sobre el dispositivo. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo producen molestias o imprevistos.

Los virus informáticos tienen básicamente la función de propagarse a través de un software, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil. El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutar. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

Spyware o programa espía: es un malware que recopila información de una computadora y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del computador. El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados, recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un programa espía típico se autoinstala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito. (Wikipedia)

Malware:programa malicioso, programa maligno, badware, código maligno, software maligno, software dañino o software malintencionado a cualquier tipo de software que realiza acciones dañinas en un sistema informático de forma intencionada (al contrario que el «software defectuoso») y sin el conocimiento del usuario.1 Ejemplos típico de estas actividades maliciosas son el robo de información (ej. troyanos), dañar o causar un mal funcionamiento el sistema informático (Ej. Stuxnet, Shamoon o Chernobyl), provocar un perjuicio económico, chantajear al propietario de los datos del sistema informático (ej Ransomware), permitir el acceso de usuarios no autorizados, provocar molestias o una combinación de varias de estas actividades. (Wikipedia)

¿Que hacemos en Imagine Web?

Cuando nos llega un ordenador infectado, gracias a nuestra base de conocimiento, podemos reconocerlo facilmente.

El proceso que seguimos es el siguiente:

1. Paramos los procesos que creemos forman parte de la amenaza desde el administrador de tareas de windows.

2. Deshabilitamos del inicio todos aquel programa que creemos que es malware. También desde el administrador de tareas.

3. Desinstalamos la aplicaciones que no utilizamos desde configuración de windows - Aplicaciones.

4. Utilizamos una serie de herramientas de desinfección diseñadas para los distintos tipos de malware.

5. Una vez nos hemos asegurado que el rendiemineto del equipo ha mejorado, pasamos a actualizar windows a través de actualizaciones de windows en configuración. Es muy importante siempre mantener actualizado nuestro equipo ya que estas actualizaciones son mejoras y correcciones de las distintas vulnerabilidades que se van detectando en el sistema.

6. Restauraremos los navegadores (Internet Explorer, Gogle Chrome, Mozilla Firefox..) a sus estados originales, de esta forma nos aseguramos que cualquier complemento o extensión que haya instalado el malware quede eliminada.

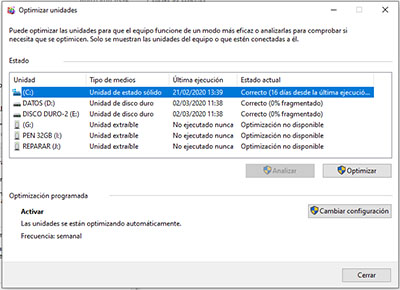

7, Una vez tengamos todas las amenazas eliminadas y nuestro sistema al diía de actualizaciones pasaremos a optimizar el sistema, eliminado ficheros temporales, claves de registro innesarias y ficheros de actualizacion descargados, para concluir defragmentando nuestro disco duro.